自宅のネットワークと実家のネットワークをVPNで接続すれば、自宅にいながら実家のネットワーク機器を自由に使うことができます。

たとえば、自宅で運用しているNASを毎晩実家のNASへバックアップする、などです。

このような「ネットワークとネットワークを相互接続する」というVPN接続形態が拠点間VPNであり、多くの企業が本社と支社を拠点間VPN接続し大規模ネットワークを構築しています。

インターネットの普及やWireGuardのような高速・高機能なVPNプロトコルが登場してきたことで、個人でも気軽に拠点間VPNを構築できるようになりました。

そして、両拠点(自宅と実家/本社と支社)がフレッツ光回線をご利用であれば、IPv6通信により拠点間VPN接続することで「フレッツ光網(NGN網)折返し通信」による「超高速・大容量の拠点間VPN」が構築できてしまいます。

本記事ではOpenWrtルーターとWireGuardを使い、IPv6通信による拠点間VPN環境を構築していきます。

本手順により、グローバルIPv4アドレスが付与されないような回線(DS-Lite回線やホームルーター回線など)でも拠点間VPNが構築できるし、両拠点がフレッツ光回線なら「フレッツ光網(NGN網)折返し通信」による拠点間VPN環境が構築できます。

超高速・大容量通信の拠点間VPNを構築する

本記事ではWireGuardのIPv6通信による拠点間VPN環境を構築します。

ポイントは「IPv6通信による」であり、両拠点の回線がどちらもフレッツ光回線(クロス/ネクスト)であれば「フレッツ光網(NGN網)折返し通信による拠点間VPN」となる点です。

- IPv4グローバルアドレスのない回線環境でも拠点間VPNが構築できる

⇒ DS-Lite回線やホームルーター回線など - さらに両拠点がフレッツ光回線なら「NGN網折返し通信」による拠点間VPN環境となる

⇒ インターネットを経由しないVPN

IPv6通信による拠点間VPNの構築

本記事でやることは「拠点間VPN環境をIPv6通信で構築しましょう!」ということになります。

最近はIPv4アドレスの枯渇から自宅ルーターにグローバルIPv4アドレスが配布されない回線環境が増えています。

たとえばフレッツ光回線のDS-Lite回線やWiMAXなどのホームルーター、さらには最近利用者が多い「楽天モバイルを自宅回線として使う」などの場合、自宅回線環境にIPv4グローバルアドレスが付与されません。

※グローバルIPv6アドレスしか付与されない

このような、通常IPv4通信では拠点間VPN環境が構築できない回線環境であっても、IPv6通信により拠点間VPN環境は構築可能です。

IPv4パケットの利用も可能

VPN自体をIPv6通信により構築しても、そのVPNトンネルをIPv4パケットが通過することが可能です。

「IPv6通信でVPN構築すると拠点間はIPv6アドレスをつかわないといなない??」ということではありません。

VPNトンネルがIPv6であっても、その中をいつも使っているIPv4アドレスの通信を利用することができます。

IPv6通信による拠点間VPNのメリット

拠点間VPNでたとえば自宅と実家を拠点間VPN接続することで、自宅にいながら実家のネットワーク機器も自由に使える環境となります。

※逆(実家から自宅のネットワーク)も同様です

たとえば、自宅でNASを運用している場合など、そのバックアップを実家のNASへとる環境が構築できます。

IPv6通信を使えばこのような環境がDS-Lite回線やホームルーター回線でも構築できます。

- DS-Lite回線やホームルーター回線などグローバルIPv4アドレスが付与されない回線環境でも拠点間VPNが構築できる

フレッツ光網折返し通信による拠点間VPNのメリット

そして、両拠点の回線環境がどちらもフレッツ光回線(ネクスト回線/クロス回線)であれば、インターネットを経由せずにフレッツ光網の中だけで通信が完結する「フレッツ光網(NGN網)折返し通信」による拠点間VPNとなります。

インターネットを経由せず、フレッツ光網のなかだけで通信できるので、以下のようなメリットがあります。

- インターネットVPNよりも(たぶん)かなり高速

- VNE/ISPを経由しないので通信データ量の制限にひっかからない

- インターネットVPNより(たぶん)治安が良い

- 拠点間VPNにはVNE/ISP契約が不要(フレッツ光回線のみ)

フレッツ光網折返し通信とは?

通常の拠点間VPNは両拠点(自宅と実家、など)がインターネットVPNにより接続されます。

インターネットVPNとはインターネットを通じてVPNトンネルを構築し通信する、ということです。

両拠点がどちらもフレッツ光回線(クロス回線やネクスト回線)であれば、インターネット経由ではなくフレッツ光網(NGN網)の中だけでVPN通信ができてしまいます。

これは特別な機能でも裏ワザでもなく、NTT東西が「フレッツv6オプション」とてして無料で提供しているサービスです。

インターネットを使わずフレッツ光網の中だけで通信するため「超高速・大容量通信・インターネットより治安が守られている」というメリットがあります。

なによりも、インターネットを利用しない(=VNE/ISPを利用しない)ことにより、VNE/ISPの通信データ量制限に引っかかることのない大容量通信を超高速で行うことができるのが最大のメリットです。

フレッツ光網折返し通信はどうやれば使える?

フレッツ光網は日本全国をカバーする超巨大なIPv6ネットワークです。

よって、フレッツ光網折返し通信による拠点間VPNを行うためにはIPv6通信によるVPN環境を構築する必要があります。

そして、拠点のIPv6アドレスがフレッツ光網(NGN網)のIPv6アドレスであれば、最短経路としてフレッツ光網(NGN網)折返し通信となります。

つまり、IPv6通信による拠点間VPN環境を構築すれば、あとはフレッツ光回線を利用している拠点間は勝手にフレッツ光網(NGN網)折返し通信となります。

フレッツ光網折返し通信の制限事項は?

フレッツ光網(NGN網)は日本全土をカバーする超巨大な閉塞ネットワークです。

しかし、法律による「NTT西日本とNTT東日本の分割」が定められていることで、論理的にNTT東西エリアは分割(分断)されています。

このため、「NTT西日本とNTT東日本をまたがってのフレッツ光網(NGN網)折返し通信はできない」という制限があります。

たとえば「自宅はNTT西日本」「実家はNTT東日本」という場合には、IPv6通信で拠点間VPNを構築してもインターネット経由での拠点間VPNとなります。

自宅NASを遠隔地(実家など)へバックアップなどに最適

フレッツ光網(NGN網)折返し通信による拠点間VPNは、大容量データをNASで保管・運用している方へ特にお勧めしたい機能です。

大容量データのバックアップ、どうしてますか?

拠点間VPN環境があれば、大事な大容量データを遠隔地(実家など)へバックアップすることができます。

しかし、この場合に気を付かないといけないのは「データ通信量による速度制限」です。

VNE/ISPのデータ通信量制限

インターネット通信は自宅ネットワークとインターネットを接続するVNE(v6プラスなど)やISP(プロバイダー)が運営する通信機器を経由してインターネット接続します。

この場合、特に大容量通信を行っている人には「公平性による制御」という名目のもと、実質的な速度制限が行われる場合があります。

多くのVNE/ISPでは「上り(アップロード)データ通信量が1日に30GB」という基準があるようで、それを超過すると速度制限される場合があります。

フレッツ光網(NGN網)折返し通信の最大のメリット

フレッツ光網(NGN網)折返し通信はインターネットに出ることなくフレッツ光網(NGN網)の中だけで通信できる経路です。

インターネットに出ない(=VNE/ISPを経由しない)ので、VNE/ISPの速度制限対象となることが(今のところ)ありません。

NASなどの大容量データを毎晩遠隔地へバックアップする、などの運用にフレッツ光網(NGN網)折返し通信による拠点間VPNは最適と言えます。

本記事の前提環境

本記事では2か所の拠点間VPNの構築を行います。

便宜上、拠点名称は「自宅」と「実家」としますが「本社と支社」「自宅と仕事場」など読み替えてください。

そのうえで、以下の環境により拠点間VPNを構築していきます。

| 自宅 | 実家 | ||

|---|---|---|---|

| 回線環境 | 回線品目 | フレッツ光ネクスト | フレッツ光クロス |

| NTT西日本エリア契約 | |||

| ひかり電話 契約有無 |

ひかり電話契約なし NTTホームゲートウェイ利用なし |

||

| ISP | enひかりクロス | enひかりLite | |

| VNE | v6プラス | ||

| OpenWrtルーター | 自作PC | バッファロー WXR-2533DHP |

|

| 自宅ネットワーク | IPアドレス セグメント |

192.168.11.0/24 | 192.168.21.0/24 |

前提① OpenWrtルーターをCEとして使う

本記事では実家・自宅の両拠点ともにOpenWrtルーターを使って拠点間VPN環境を構築していきます。

また、ひかり電話契約がないので(ホームゲートウェイ利用がない)両拠点ともにCE(Customer Edge)はOpenWrtルーターとなります。

ホームゲートウェイをご利用の場合、VPN通信に関するホームゲートウェイの設定が必要となりますが、本記事ではそこには触れません。

OpenWrtルーターってなんだ??って人はまずはこちらの記事を見てください。

前提② すでにIPv6通信ができること

本記事では両拠点ともに「すでにIPv6通信ができること」を前提とします。

IPv6通信によりインターネットへ接続する手順等の説明はおこないません。

MAP-eやDS-Liteによるインターネット接続の設定方法については以下の記事を参考にしてみてください。

前提③ NTT西日本契約のフレッツ光回線

自宅・実家ともにNTT西日本エリアのフレッツ光回線です。

つまり、IPv6通信による「フレッツ光網(NGN網)折返し通信」が可能な環境です。

ただし、「フレッツ光回線じゃない」「両拠点がNTT東西をまたがっている」という環境でもIPv6通信による拠点間VPN構築手順は同じです。

※フレッツ光網折返し通信ができないだけ

OpenWrtルーターによるWireGuard(IPv6)拠点間VPN構築

では、ここからは実際にOpenWrtルーターを使っての「IPv6拠点間VPN接続」環境を構築していきます。

拠点間VPN(IPv6)構築手順の概要

本記事ではここから以下の手順で「OpenWrt&WireGuardによるIPv6拠点間VPN」を構築していきます。

- STEP1WireGuard構築に必要な情報の整理

WireGuard(IPv6)による拠点間VPN接続の構築に必要な情報を整理します。

- STEP2WireGuardモジュールのインストール(自宅/実家)

自宅/実家の両方のOpenWrtルーターにWireGuardモジュールをインストールします。

- STEP3WireGuard秘密鍵・公開鍵の作成(自宅/実家)

自宅/実家の両方のOpenWrtルーターにWireGuardインターフェースを作成します。また、この時に自宅・実家それぞれの「秘密鍵」「公開鍵」も作成します。

- STEP4WireGuardコンフィグの作成(自宅/実家)

自宅/実家の両方のOpenWrtルーターに定義するWireGuardコンフィグ(テキストファイル)を作成します。作成後、それぞれのWireGuardコンフィグをインターフェースへインポートすることで、Wireguardインターフェースを完成させます。

- STEP5WireGuardインターフェースの作成(自宅/実家)

作成した自宅・実家それぞれのWireGuardコンフィグをOpenWrtルーターのWireGuardインターフェースへインポートします。

また、自宅・実家のネットワークルーティングの設定を行います。

- STEP6WireGuard疎通確認(自宅/実家)

ここまでの手順でWireGuardインターフェースの構築は完了(しているはず)です。自宅側・実家側それぞれから疎通(通信可能か?)確認を行います。

STEP1:準備編:必要な情報を整理する

本記事の手順でWireGuard(IPv6通信)による拠点間VPN構築に必要な情報は以下の情報となります。

| 必要な情報 | 自宅 | 実家 | |

|---|---|---|---|

| 回線環境 | IPv6 | 240b:B:C:D:E:F:G:H | 240b:b:c:d:e:f:g:h |

| 拠点ネットワーク セグメント |

192.168.11.0/24 | 192.168.21.0/24 | |

| WireGuard 環境 |

IPv4アドレス | 10.1.0.1 | 10.1.0.2 |

| IPv6アドレス | fd00:1::1 | fd00:1::2 | |

| 待ち受けポート番号 | 51820 | 51820 | |

| 秘密鍵 | 次章で作成 | 次章で作成 | |

| 公開鍵 | 次章で作成 | 次章で作成 | |

まずはご自分の環境にあわせて上記の情報を整理してください。

回線環境:IPv6アドレス

OpenWrtルーターのWAN側のIPv6アドレスになります。

OpenWrtルーターのターミナルから以下のコマンドで確認することができます。

### OpenWrtルーターのグローバルIPv6アドレス ###

ip address show | grep "inet6 2" | grep "/128 scope global"自宅のOpenWrtルーター、実家のOpenWrtルーターのそれぞれで確認し控えておきましょう。

本記事では、自宅・実家それぞれのOpenWrtルーターのグローバルIPv6アドレスを以下のように表記します。

| OpenWrtグローバルアドレス(IPv6) | 自宅のOpenWrtルーター | 実家のOpenWrtルーター |

|---|---|---|

| 240b:A:B:C:D:E:F:G:H | 240b:a:b:c:d:e:f:g:h |

回線環境:ネットワークセグメント

両拠点でいつも使っているIPv4アドレスです。

OpenWrtルーターでは「LANインターフェース」に割り当てているIPv4ネットワークセグメントとなります。

本記事では、自宅・実家それぞれのネットワークセグメントは以下のようになっています。

| ネットワークセグメント(IPv4) | 自宅ネットワーク | 実家ネットワーク |

|---|---|---|

| 192.168.11.0/24 | 192.168.21.0/24 |

WireGuardはL3(Layer3)VPNであるため、両拠点(自宅と実家)が同じネットワークセグメントである場合には拠点間VPNを構築することはできません。

※この場合、どちらかのIPv4ネットワークセグメントを変更しておく

WireGuard環境:IPv4/IPv6アドレス

WireGuardではVPNトンネルの両端(両拠点側)にそれぞれWireGuard用のIPアドレスが必要です。

このIPアドレスは自宅ネットワークとして使っていない(競合しない)IPアドレスを自由に設定することができます。

本記事ではWireGuardトンネル用のIPv4アドレスを以下のように設定します。

| IPアドレス | 自宅 | 実家 | |

|---|---|---|---|

| WireGuard 環境 |

IPv4アドレス | 10.1.0.1 | 10.1.0.2 |

| IPv6アドレス | fd00:1::1 | fd00:1::2 | |

ご自由に変更可能ですが、本記事手順では上記のIPアドレスを前提とします。

WireGuard環境:待ち受けポート番号

WireGuardの通信待ち受けポートを決めます。

WireGuardの標準的な待ち受けポート番号は”51820″なので、本記事ではこの標準ポート番号を使います。

| 待ち受けポート番号 | 自宅 | 実家 |

|---|---|---|

| 51820 | 51820 |

ご自由に変更可能ですが、本記事手順では上記のIPアドレスを前提とします。

なお、本記事ではIPv6通信によるVPNトンネルを構築するため、よく言われる「MAP-e方式はポート番号が限られている」という点は該当しません。

※これはMAP-eにより付与されるIPv4アドレスの制限であり、IPv6アドレスにはポート制限はありません

WireGuard環境:秘密鍵と公開鍵

WireGuardは両拠点それぞれの「秘密鍵」「公開鍵」のペアを持ち合うことで鍵認証を行います。

今回は自宅・実家を拠点とするため、「自宅の秘密鍵・公開鍵」と「実家の秘密鍵・公開鍵」が必要となります。

この4つの鍵は今後の手順でそれぞれを作成します。

STEP2:WireGuardモジュールのインストール(自宅/実家共通)

まず自宅・実家の両拠点のOpenWrtルーターにWireguardモジュールをインストールします。

Luciメニュー「システム > ソフトウェア」からインストールしても良いし、ターミナルからコマンドでインストールしてもかまいません。

インストールするモジュールは以下の通りです。

ターミナルからコマンドでインストールする場合は以下の感じです。

### wireguardモジュールのインストール ###

opkg update

opkg install luci-proto-wireguardWireGuardモジュールのインストール後はいったんOpenWrtルーターを再起動しておきます。

### 再起動 ###

rebootこれを(同じことを)、自宅OpenWrtルーターと実家OpenWrtルーターで行います。

以上でWireGuardモジュールのインストールは完了です。

STEP3:WireGuard秘密鍵・公開鍵の作成

自宅・実家両方のOpenWrtルーターのインターフェースにWireGuardインターフェースを作成します。

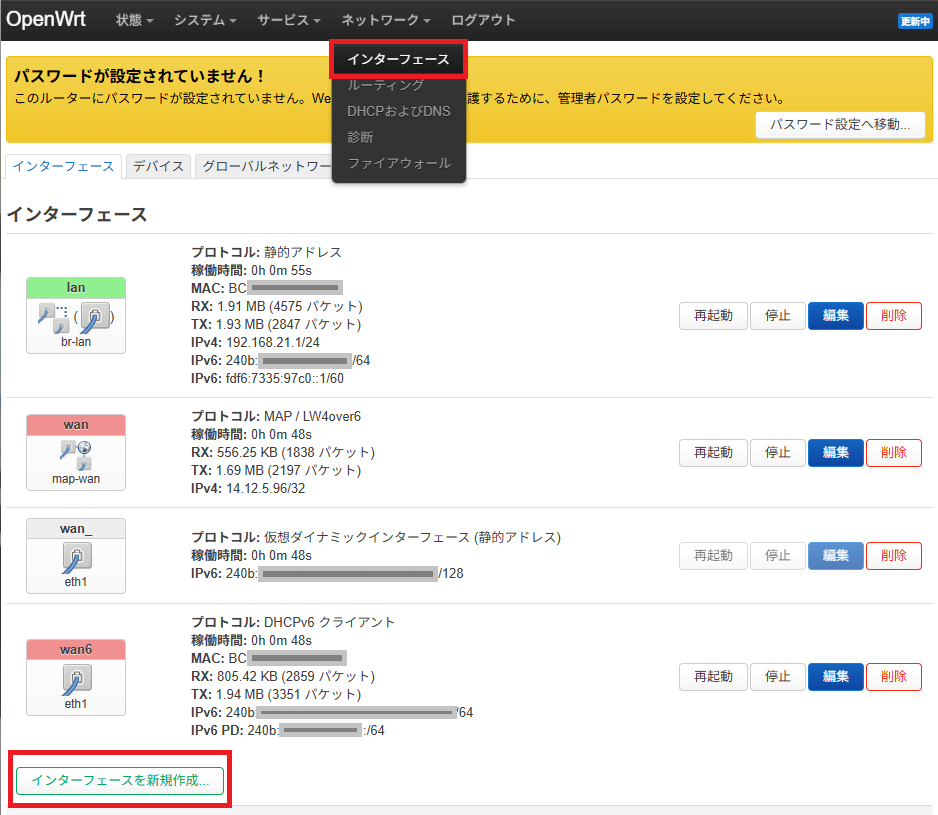

メニュー「ネットワーク > インターフェース」画面を開きます。

「インターフェースを新規作成」ボタンを押下します。

WireGuardインターフェースを作成します。

| 名前 | ご自由に ※本記事では”wg0″ |

|---|---|

| プロトコル | 一覧より”WireGuard VPN”を選択 |

上記を設定したら「インターフェースを作成」ボタンを押下します。

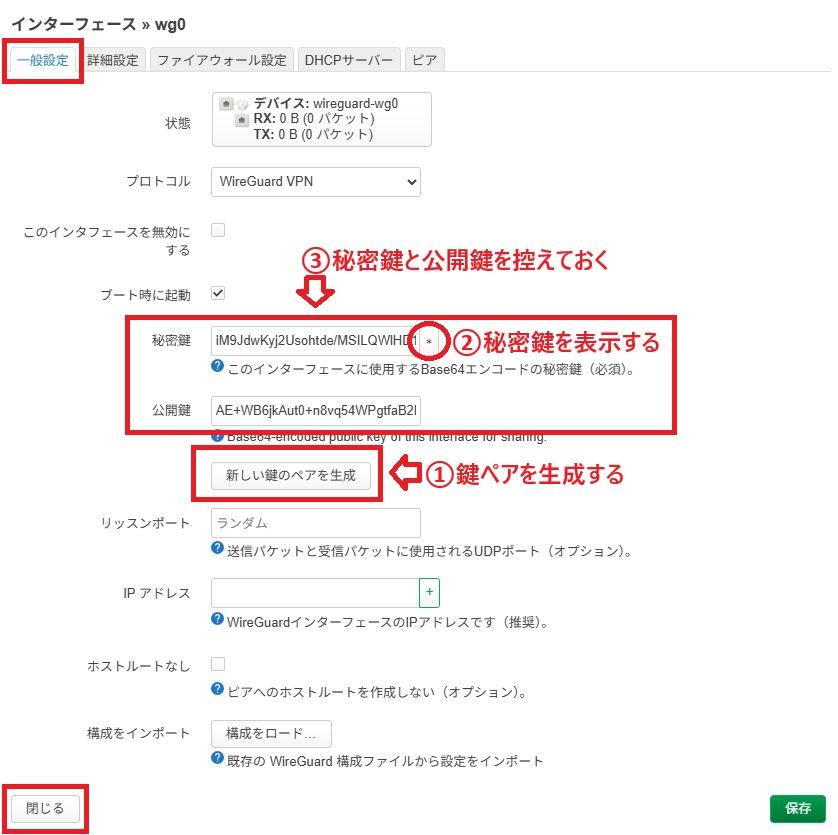

「一般設定」タブ画面より「秘密鍵」「公開鍵」を作成します。

まず「①新しい鍵のペアを生成」ボタンを押下し、「秘密鍵」と「公開鍵」を生成します。

秘密鍵は「****」表示されているので、右側の「*」マークを押下して内容表示させます。

そのうえで、表示されている「秘密鍵」と「公開鍵」を控えて(コピペ)しておきましょう。

これが自宅側の「秘密鍵」「公開鍵」となります。

同様に、実家側のOpenWrtルーターでも実家側の「秘密鍵」「公開鍵」を生成し、控えておきます。

以上で自宅側・実家側それぞれの「秘密鍵」「公開鍵」の生成は完了です。

STEP4:WireGuardコンフィグの作成(自宅/実家)

OpenWrtルーターでWireGuard環境を構築する場合、LuCIのWebインターフェースを使ってWireGuardの各種情報を定義することができます。

しかし、このWebインターフェースが非常に使いにくい!!!

よって、今回はちょっと面倒な「秘密鍵」「公開鍵」だけをWebインターフェースで作成し、WireGuardの設定ファイル(コンフィグ)をインポートするやり方でWireGuard環境を構築します。

WireGuardコンフィグ(定義ファイル)は非常にシンプルなので簡単に作成することができます。

そして、そのコンフィグをWireGuardインターフェースへインポートするだけで環境構築が可能です。

自宅WireGuardのコンフィグ定義

まずは自宅側のWireGuarrdへインポートするWireGuardコンフィグを作成します。

WireGuardコンフィグは以下のようなテキスト形式のファイルです。

ご自分の環境に合わせて、テキストファイルを作成してください。

### 自宅OpenWrtルーターのコンフィグ ###

[Interface]

# 自宅(自分)の定義

PrivateKey = WC3######################################3U=

Address = 10.1.0.1,fd00:1::1

ListenPort = 51820

DNS = 1.1.1.1

[Peer]

# 実家(通信相手)の定義

PublicKey = krD######################################EU=

AllowedIPs = 10.1.0.2/32,192.168.21.0/24,fd00:1::2/128

Endpoint = [240b:b:c:d:e:f:g:h]:51820

PersistentKeepalive = 25自宅側WireGuardにインポートするWireGuardコンフィグの設定内容は以下のようになります。

| Interface | PrivateKey | 自宅側の「秘密鍵」を記入 |

|---|---|---|

| Address | 自宅側のWireGuardアドレス(IPv4とIPv6)を記入(カンマ区切り) | |

| ListenPort | 自宅側WireGuardの待ち受けポート番号を記入 ※本記事では”51820″ |

|

| DNS | 自宅側WireGuardが参照するDNSサーバーのIPv4アドレス ※本記事では”1.1.1.1″ |

|

| Peer | PublicKey | 実家側の「公開鍵」を記入 |

| AllowedIPs | 自宅ネットワークへルーティングする実家側のIPアドレス ※10.1.0.2/32 実家のWireGurd IPv4 ※192.168.21.0/24 実家ネットワークセグメント ※fd00:1::2/128 実家のWireGurd IPv6 ・以上をカンマ区切り |

|

| EndPoint | 実家側OpenWrtルーターのIPv6アドレスと待ち受けポート番号 | |

| PersistentKeepalive | “25”を設定 |

以上の情報を設定した自宅側コンフィグをテキストファイルとして作成します。

実家WireGuardのコンフィグ定義

実家側のWireguardにいんぽーとするWireGuardコンフィグも同様に作成します。

基本的には自宅と実家をひっくり返したような設定内容となり、以下のようになります。

### 実家OpenWrtルーターのコンフィグ ###

[Interface]

# 実家(自分)の定義

PrivateKey = WC3######################################3U=

Address = 10.1.0.2,fd00:1::2

ListenPort = 51820

DNS = 1.1.1.1

[Peer]

# 自宅(通信相手)の定義

PublicKey = BUU######################################l0=

AllowedIPs = 10.1.0.1/32,192.168.11.0/24,fd00:1::1/128

Endpoint = [240b:B:C:D:E:F:G:H]:51820

PersistentKeepalive = 25自宅側WireGuardにインポートするWireGuardコンフィグの設定内容は以下のようになります。

| Interface | PrivateKey | 実家側の「秘密鍵」を記入 |

|---|---|---|

| Address | 実家側のWireGuardアドレス(IPv4とIPv6)を記入(カンマ区切り) | |

| ListenPort | 実家側WireGuardの待ち受けポート番号を記入 ※本記事では”51820″ |

|

| DNS | 実家側WireGuardが参照するDNSサーバーのIPv4アドレス ※本記事では”1.1.1.1″ |

|

| Peer | PublicKey | 自宅側の「公開鍵」を記入 |

| AllowedIPs | 実家ネットワークへルーティングする自宅側のIPアドレス ※10.1.0.1/32 自宅のWireGurd IPv4 ※192.168.11.0/24 自宅ネットワークセグメント ※fd00:1::1/128 自宅のWireGurd IPv6 ・以上をカンマ区切り |

|

| EndPoint | 自宅側OpenWrtルーターのIPv6アドレスと待ち受けポート番号 | |

| PersistentKeepalive | “25”を設定 |

以上の情報を設定した実家側コンフィグをテキストファイルとして作成します。

STEP5:WireGuardコンフィグのインポート(自宅/実家)

作成した自宅・実家それぞれのWireGuardコンフィグを自宅・実家それぞれのOpenWrtルーターへインポートします。

WireGuard基本設定

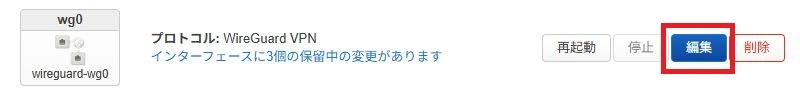

まず、自宅OpenWrtルーターのメニュー「ネットワーク > インターフェース」からWireGuardインターフェースの「編集」画面を開きます。

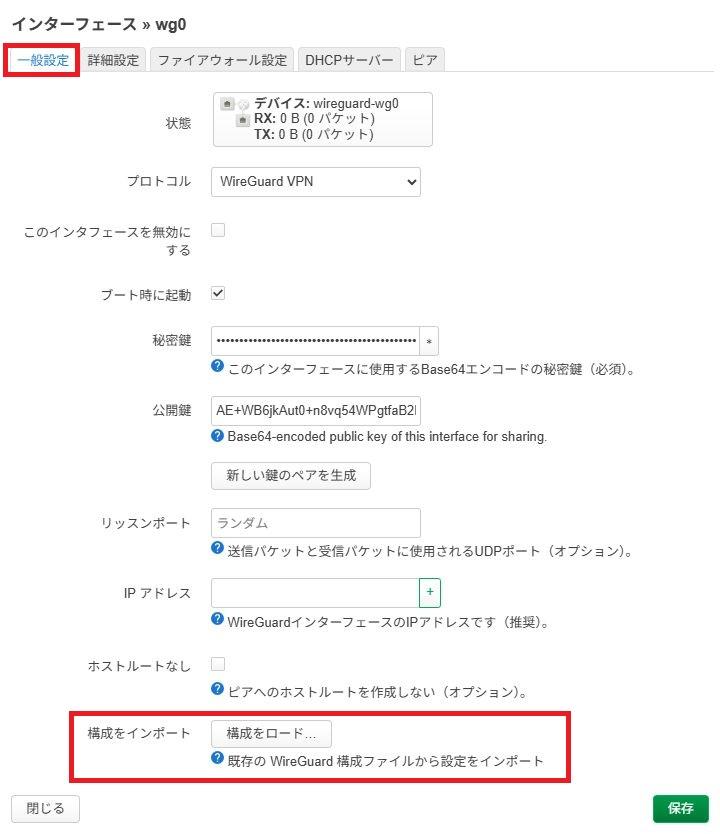

「一般設定」タブ画面の下部「構成をインポート」から「構成をロード」ボタンを押下します。

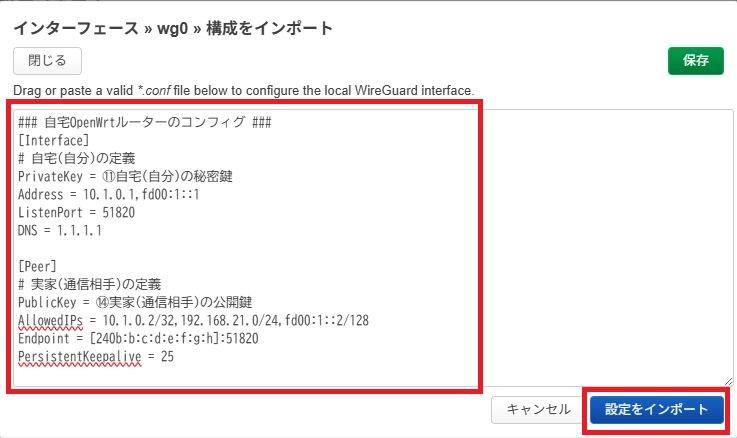

作成した自宅用コンフィグをコピペし「設定をインポート」でインポートします。

ピア(通信相手)設定

次に、ピア(通信相手)の設定を行います。

「ピア設定」タブ画面を開きます。

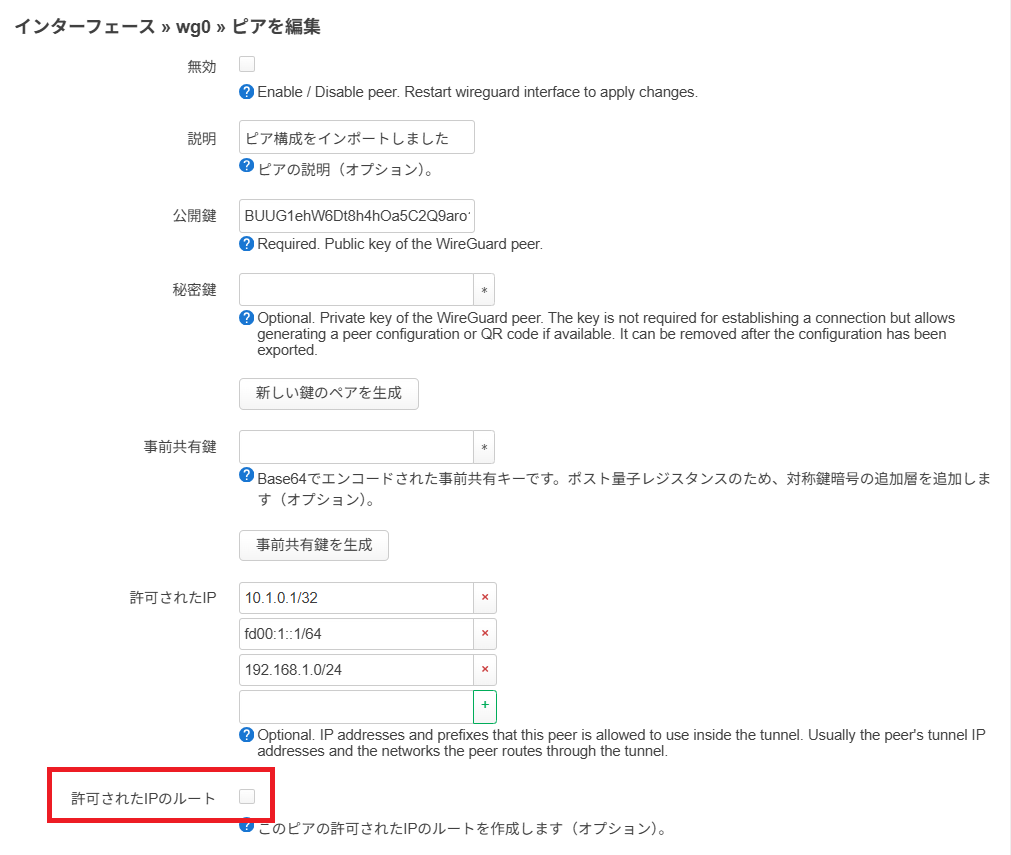

ピア(通信相手)情報がすでにインポートされているので「編集」ボタンで開きます。

「許可されたIPのルート」をチェックします。

| 許可されたIPのルート | チェックする |

|---|

設定したら「保存」ボタンでピア情報画面を閉じます。

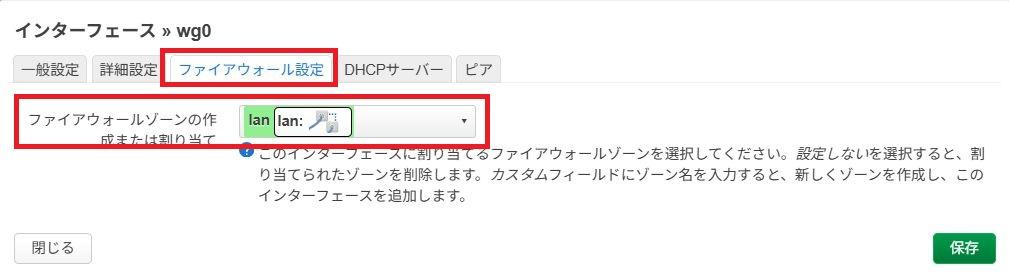

ファイアウォールの設定

WireGuardインターフェースをファイアウォールのLANゾーンに所属させます。

「ファイアウォール設定」タブ画面を開き、ファイアウォール・ゾーンを”lan”に一覧選択します。

設定したら「保存」ボタンでインターフェース画面へ戻ります。

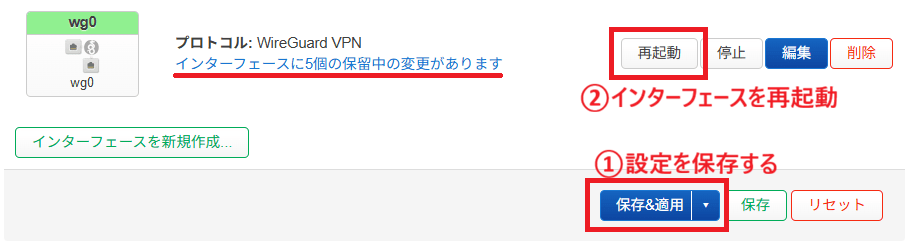

設定の反映とインターフェース再起動

インターフェース一覧画面へ戻ったら設定をシステム反映させておきます。

「保存&適用」ボタンを押下してここまでの設定をシステム反映させます。

さらにWireGuardインターフェースの「再起動」ボタンを押下して、WireGuardを再起動しておきます。

※WireGuard関連の設定は設定変更後に「保存&適用」と「再起動」をセットで行うようにしてください。

実家側インターフェースへのインポート

以上で自宅側のWireGuardインターフェースは設定が完了となります。

同様の手順で実家側のWireGuardインターフェースも設定します。

実家側のWireGuardには実家用のコンフィグをインポートします(当然ですね)。

以上、自宅側・実家側の両方のインポートが完了したら、WireGuard(IPv6)による拠点間VPN接続の環境設定はすべて完了です。

とりあえず、両拠点のルーターは再起動しておいたほうが良いでしょう。

STEP6:拠点間VPN接続確認

ここまでの手順で自宅・実家を拠点としたWireGuard(IPv6)拠点間VPN接続ができているはずです。

まずは、各拠点のOpenWrtルーターから接続を確認します。

“wg”コマンドによる接続確認

自宅側OpenWrtルーターのターミナルから”wg”コマンドを投入してみます。

root@OpenWrt:~# wg

interface: wg0

public key: kr#######################################EU=

private key: (hidden)

listening port: 51820

peer: BU#######################################l0=

endpoint: [240b:****:****:****:****:****:****:****]:51820

allowed ips: 10.1.0.1/32, fd00:1::/64, 192.168.1.0/24

latest handshake: 2 minutes, 9 seconds ago

transfer: 671.56 KiB received, 6.89 MiB sent

persistent keepalive: every 25 seconds

root@OpenWrt:~# 上記のように「peer」情報が表示されればとりあえず実家側とは通信できています。

ポイントは以下の点になります。

- “latest handshake”が表示されていること

⇒ 鍵交換による暗号化トンネルが作成されている、ということ - peerのendpointが実家側のIPv6アドレスになっていること

⇒ IPv6による通信が行われている、ということ

同様に、実家側ルーターからも”wg”コマンドで確認します。

※自宅側が正常であれば実家側も正常であるはずですが・・・

“peer”情報が表示されない場合

peer情報が表示されない場合は拠点間の通信ができていない状態だと思われます。

つまり、通信相手のグローバルIPv6アドレスやWireGuardの待ち受けポート番号の誤り、ということです。

WireGuardコンフィグの”endpoint”を見直してください。

また、OpenWrtルーターの上位にホームゲートウェイなどがある場合にはホームゲートウェイでIPv6通信がブロックされている場合があります。

ホームゲートウェイ環境は本記事の構成対象外ですが、「ホームゲートウェイ/ipv6フィルター」などでググってみてください。

“latest handshake”が表示されない場合

peer情報は表示されるけど”latest handshake”が表示されない場合、WireGuardの鍵交換ができていないと思われます。

WireGuardコンフィグの「秘密鍵」「公開鍵」を見直してみてください。

“ping”コマンドによる接続確認

自宅側のターミナルから実家のデバイスへpingを打ってみましょう。

たとえば、実家ルーターのIPv4アドレス(本記事では192.168.21.1)を打ってみます。

また、実家ネットワークにあるNASなどのデバイスのIPアドレス(我が家の実家NASは192.168.21.50)を打ってみます。

自宅から実家ネットワークのデバイスへ自由にアクセスできているのが確認できます。

相手拠点デバイスへのpingが通らない場合

WireGuardのwgコマンドで疎通確認できているのに、相手拠点のデバイス(ルーターやNASなど)へpingが通らない場合は、相手拠点でのルーティングができていない状態だと思われます。

通常、素のWireGuard環境ではこのルーティング設定もWireguardコンフィグで定義しますが、OpenWrtルーターのWireGuardモジュールでは自動的にやってくれます。

ただし、そのためには「STEP5:WireGuardコンフィグのインポート(自宅/実家)」のピア設定で設定した「許可されたIPのルート」がチェックされている必要があります。

まずはそのチェックを確認してください。

また、WireGuardコンフィグに定義した「AllowedIPs」の設定が間違っているかもしれません。

これも確認してください。

まとめ、IPv6拠点間VPNのススメ

WireGuardは高速・高セキュリティで評判の次世代VPNなどと言われていますが、その設定も非常に簡単であることも大きなメリットです。

本記事ではダラダラ説明してきましたが、要するにWireguardコンフィグをサクッと作成すればそれで設定は終わりです。

この時、通信相手拠点のグローバルIPアドレスをIPv4アドレスで指定すればIPv4通信でのVPNとなるし、IPv6アドレスで指定すればIPv6通信でのVPNとなります。

非常に簡単なので回線環境がIPv6であれば、ぜひIPv6通信で設定しておくと良いでしょう。

IPv6通信ならホームルーターでも拠点間VPNができる

IPv4アドレスの枯渇により、最近のネット回線サービスには以前のように「完全なグローバルIPv4アドレス」が付与されません。

フレッツ光回線の世界ではすでにIPv4 over IPv6が主流となり、MAP-e方式やDS-Lite方式が一般的となっておりどちらも「完全なグローバルIPv4アドレスは付与されない」です。

また、最近人気となっている電波を使ったホームルーターなどの回線サービスも同様で、グローバルIPv4アドレスが付与されません。

この場合、外部(インターネット側)から自宅ネットワークへ接続することができません。

この点において、IPv6通信を使えば「完全なグローバルIPv4アドレス」のない回線環境であってもVPN構築が可能となり、外部(インターネット側)から自宅ネットワークへの接続が可能となります。

WiMAXやドコモのhome5Gさらには最近流行りの楽天モバイル回線を自宅回線として使っている方など、IPv6通信によるVPN構築をおすすめします。

IPv6拠点間VPNならフレッツ光網折返し通信が使える

IPv6通信による拠点間VPN接続の場合、その両拠点がフレッツ光回線(クロス回線/ネクスト回線)であればフレッツ光網(NGN網)内で完結した通信である「フレッツ光網(NGN網)折返し通信」が利用できます。

これは、インターネットを経由しないフレッツ光網の中だけで完結する通信経路です。

インターネットを経由せず、フレッツ光網で完結する通信なので「超高速通信」「大容量のデータ通信ができる」などのメリットがあります。

まだまだ通信の世界ではIPv4通信が主流ですが、自宅と実家を拠点間VPNで接続している方はIPv6通信に切り替えることでフレッツ光網(NGN網)折返し通信による拠点間VPNとなります。

フレッツ光網折返し通信ならVNE/ISPの制限を受けない

拠点間VPNをIPv6通信で構築した場合、両拠点がフレッツ光回線をご利用の場合において「フレッツ光網(NGN網)折返し」によるVPN接続となります。

この場合、インターネットを経由しないので接続事業者(VNE/ISP)の設備を通過しません。

VNE/ISPでは「通信の公平性制御」という名目で特にデータ通信容量の多い人に対して通信制御(通信速度規制)を行う場合があります。

特に、自宅運用の大容量NASをバックアップする、などの使い方をしている人はこの通信制御に引っかかってしまう場合があります。

フレッツ光網(NGN網)折返し通信による拠点間VPNではVNE/ISPの設備を経由しないため、このような通信制御にひっかかることがありません。

フレッツ光網折返し通信ならVNE/ISP契約が不要

フレッツ光網(NGN網)折返し通信はフレッツ光網の中だけで完結する拠点間接続であり、インターネットに接続するためのVNE/ISPを経由しません。

このため、先述のように「VNE/ISPの通信容量制限を受けない」というメリットがあります。

これは、つまり「VNE/ISP契約しなくても拠点間接続ができる」ということです。

※フレッツ光回線のみの契約で可能となる

VNE/ISP契約を不要としフレッツ光回線のみで拠点間VPNを構築する場合、その費用は劇的に安くなります。

たとえば、フレッツ光クロス回線(最大10GbE)のみの契約ならenひかりクロス回線が月額たったの4,370円(税込み)で利用することができます。

拠点の1か所がVNE/ISP契約があればインターネット利用も可能

フレッツ光網(NGN網)折返し通信はVNE/ISP契約がなくても使える通信なので、VNE/ISP契約しない分安く構築することができます。

そして、拠点間VPNで相互接続している複数の拠点のうち、一か所がVNE/ISP契約しインターネット接続が可能であれば、他の拠点もそのVNE/ISP経路を利用してインターネット接続することができるようになります。

個人事業主の方や、仕事や学業などで自宅を離れている方の回線環境として、「フレッツ光網(NGN網)折返し通信で拠点間VPN接続する」「自宅のインターネット接続を利用してインターネットの利用もできる」という環境構築が可能となります。

フレッツ光クロス回線のみ(VNE/ISP契約なし)なら月額たったの4,370円(税込み)で最大10GbEの高速回線を利用することができます。